Познай реальное, через виртуальное...

Познай реальное, через виртуальное...

Речная вода, которую ты осязаешь рукой, является последней, которая уже утекает, и первой, которая только примчалась…

Леонардо да Винчи

16 октября 2014 года, в г. Санкт-Петербурге прошёл семинар (организованный компанией

SearchInform), посвящённый актуальным вопросам обеспечения информационной безопасности организации и контролю работы сотрудников.

В анонсе было заявлено рассмотрение примеров более чем 40 реальных служебных расследований, собранных SearchInform в результате совместной работы с более чем 1500 компаниями из СНГ, а также демонстрация нового продукта для контроля и оценки эффективности использования сотрудниками рабочего времени (WorktimeMonitor).

Мероприятие проходило в просторном зале Берлин, на 18-м этаже гостиницы Азимут, расположенной на Лермонтовском проспекте 43/1 и длилось порядка 4-х часов.

Прибывающих участников приветствовали и регистрировали организаторы встречи, а также выдавали яркие печатные материалы (контур информационной безопасности, контроль эффективности работы персонала, программа профессионального обучения специалистов в сфере обеспечения информационной безопасности – практика применения DLP-систем).

Как отметил мой коллега, встречу необходимо было начинать с кофе-брейка и печенья (поскольку начало встречи выпало на обеденное время). К приветственному слову, зал едва вмещал участников, коих по моим скромным подсчётам собралось порядка 200 человек (полагаю не все знали об отмене пивного вечера).

Тем временем, проектор эмитировал на экран первый слайд (спорные вопросы при построении системы информационной безопасности в компании), и московский представитель SearchInform, Евгений Матюшенок, произнёс вступительную речь. Он пообещал рассказать про практические аспекты реализации системы информационной безопасности в российских компаниях, исходя из опыта работы SearchInform…

К вступлению присоединился руководитель представительства в Северо-Западном округе, Евгений Юдов. Совместно, два Евгения обозначили четыре основные части мероприятия: общее о SearchInform, успешные кейсы, WorktimeMonitor, и вопросы от аудитории.

Когда Евгений Матюшенок продолжил повествование об истории компании, один из участников семинара, сидящий справа от меня, уже весьма крепко дремал. Теперь он не узнает, что компания SearchInform работает на российском рынке с 1995 года (тогда, на тематической выставке в Москве был впервые представлен контур информационной безопасности). И о том, что уже во многих крупных городах России и даже Европы есть представительства SearchInform.

Евгений рассказал об особенностях менеджмента компании (три основных вектора), о взаимодействии отдела внедрения со службами безопасности компаний-клиентов по решению целевых вопросов.

Исходя из опыта внедрения контура информационной безопасности (КИБ), специалист упомянул про наборы обезличенных настроек для различных сфер деятельности (страхование, телекоммуникации и т.д.) Применение таких шаблонов сокращает сроки разворачивания программно-аппаратного комплекса. Дополнительным плюсом служит закрепление компетентного специалиста за каждым направлением.

Компания SearchInform давно работает на рынке, подчеркнул Евгений Матюшенок, и знает проблематику по информационной безопасности. К тому же, с мая 2013 года организовано сотрудничество с ВУЗ'ами и даже открыт собственный учебный центр "Практика применения DLP-систем", представленный в Москве и Минске.

Я внимательно разглядывал дизайнерские светильники в зале Берлин (цилиндры различного диаметра, напоминающие трёхмерные модели БД), в то время как Евгений рассказывал про интерес студентов к живому ПО, а также про технологии поиска инсайдинга.

Информационная безопасность должна способствовать бизнесу и помогать ему, отметил Евгений. Специалист упомянул об основных каналах утечки конфиденциальной информации, таких как электронная почта, флешки (вообще внешние носители информации) и социальные сети, сославшись на исследования коллег.

Каналы передачи информации должны быть доступны и находиться под контролем, заметил Евгений. Он провёл параллели с любимой присказкой генерального директора о волке, луне и прутике. После чего приступил к следующему слайду, с единственным вопросом, один в поле воин?

Два-три человека (офицера безопасности) не способны контролировать всё увеличивающееся количество рабочих станций в компании, поэтому контур информационной безопасности SearchInform, оснастили мощным аналитическим движком (один из постулатов компании).

Кроме того, всё взаимодействие осуществляется через доменные имена (гарантированная привязка сотрудника), даже карточка сотрудника отталкивается от этого…

В настоящее время, ноутбуки (пожалуй, все мобильные устройства) стали большой проблемой для служб безопасности. Однако, для контура информационной безопасности мобильные устройства не являются проблемой, ведь специалисты разработали мобильный агент (возможность сохранения информации до месяца, привязка идентификатора к карточке сотрудника). Такое положение дел, служит положительным фактором для повышения лояльности сотрудников компании-клиента (Евгений, привёл пример о закупке 100 ноутбуков в одной из компаний, с последующей установкой агентов).

Специалист из Столицы, вкратце рассказал о новом продукте для контроля рабочего времени (модуле для контура информационной безопасности и об отдельном решении WorktimeMonitor), а также о его особенностях, в рамках работы в домене. Данное решение контролирует время работы сотрудника, что и когда он делал (теперь не начальник отдела, а служба безопасности или отдел кадров, соответственно, отвечают за контроль эффективности работы персонала).

Евгений Матюшенок привёл несколько примеров использования контура информационной безопасности, в том числе о распознавании ухищрений инсайдеров (с использованием скриншотов, расширенной стены и листа паролей). Он также сравнил социальные сети, форумы, блоги и мессенджеры с "курилкой", и порекомендовал не забывать про силу "сарафанного" радио для аудита обстановки.

Продолжая делиться опытом, Евгений отметил, может сотрудники и не будут пересылать договора посредством социальных сетей, зато профиль человека может поведать многое о нём. В то время, как анализ личных сообщений позволяет выявить лиц склонных к употреблению алкоголя и наркотических средств.

Повествуя об утечках информации и способах их предотвращения, специалист особо отметил важность контроля входящей защищённой почты Gmail, и крайнюю необходимость такой возможности.

Далее был продемонстрирован слайд, визуально демонстрирующий графы общения одного из сотрудников (связи между узлами различались по толщине, в зависимости от интенсивности обмена информацией). Разбирая некий клубок, с внутренними и внешними связями, Евгений заметил, что наиболее частые связи не обязательно дружественные.

Заместитель генерального директора компании SearchInform, предложил порассуждать на тему о вреде или пользе блокировки исходящего траффика у сотрудников. И продолжил примером о получения доступа к секретному плану немцев, во время второй мировой войны и принятом решении перерисовать его (не захватить и не уничтожить). Евгений сообщил о важности поиска заказчика информации, что лучше простого применения дисциплинарного воздействия к сотруднику.

Следующий слайд демонстрировал извечный вопрос, ИТ или ИБ? Специалист сразу расставил точки над "И", констатировав важность разделения этих направлений. Поскольку ИТ работает с фактами, а ИБ занимается комплексной защитой, и служит источником задач для ИТ. Вместе с тем, осуществляя работу с людьми (коллективом), выявляя группы риска (в частности, недовольных руководством), пресекая угрозы и оптимизируя процессы.

В DLP-системе должно быть разграничение доступа, подчеркнул Евгений Матюшенок, для разделения полномочий нескольких офицеров безопасности. Он также затронул вопрос архивирования в системе, в свете работы SearchInform EndpointSniffer (платформы для перехвата и остановки трафика с помощью модулей-агентов).

Евгений, продолжил повествование об элементах контура информационной безопасности, таких как ADSniffer (для выявления подозрительных действий со стороны системных администраторов – например, кратковременного создания учётной записи с правами администратора домена и др.), CloudSniffer (для контроля входящих и исходящих данных облачных сервисов), ViberSniffer (контроль кроссплатформенного приложения для передачи бесплатных сообщений, файлов и звонков) и т.д.

После чего, были затронуты вопросы различия вариантов внедрения контура информационной безопасности в зависимости от сетевой инфраструктуры (например, централизованное управление, при наличии множества офисов в различных городах или напротив, децентрализованные системы), и наличия возможности удалённой установки агентов.

Перейдя к следующему слайду, утечки информации и способы их предотвращения, Матюшенок ещё раз упомянул о важности работы, проделываемой отделом внедрения (например, тематические словари и списки). И рассказал об основных политиках, заложенных в КИБ, в том числе о политике "боковички" (для выявления компаний-прокладок).

У каждой компании есть свои секреты, продолжил Евгений, будь то списки фамилий, биллинг и т.д. Он отметил важность комплексного подхода к обеспечению информационной безопасности. Политики должны постоянно совершенствоваться, а группы риска актуализироваться…

Так, в некоторых компаниях политики отслеживают резюме сотрудников, выложенных на соответствующих сайтах, или недавно устроившихся сотрудников (равно как увольняемых и неформальных лидеров), это из общей практики, пояснил специалист.

После внедрения КИБ SearchInform, около 1% сотрудников увольняется уже через месяц. Как отметил Евгений Матюшенок, у SearchInform одна самая важная цифра, показывающая эффективность – процент уволенных сотрудников. Для интеграторов он сообщил, что ей и нужно аргументировать (на примере кейсов), а не выдумывать большое количество непонятных цифр и графиков.

Московский спикер сообщил, что собрать информацию не сложно, проблему представляет её анализ. Евгений, с особой гордостью рассказал об особенностях и уникальности их движка, его скоростных характеристиках при взаимодействии с БД (аналогов которому нет).

Закончились времена слюнявого пальца, началась эпоха СУБД, такие слова, произнесённые преподавателем в академии Можайского, А.В. Наговицыным, вспомнились мне…

Один офицер по безопасности может контролировать до 1 500 рабочих станций (полагаю, при настроенных политиках, прим. автора), убедительно сообщил Евгений Матюшенок. Но лучше иметь в штате пару человек, для непрерывной работы с КИБ на время отпуска или болезни одного из сотрудников.

Вместе с тем, специалист авторитетно заявил, что DLP – это не дорого (так может показаться лишь на первый взгляд). К такому выводу приходят все компании, внедрившие и успешно применяющие контур информационной безопасности SearchInform, даже не продолжительное время. Подводя черту, Евгений дал несколько советов, относительно того, что DLP-система не напрасные траты, но возвратные инвестиции (не ждите с моря бюджета).

Завершая первую часть семинара, Евгений Матюшенок напомнил о необходимости предупреждения утечек, а также о том, что информация хранящаяся у сотрудников на ПК всегда дороже, чем затраты на DLP-решение.

Вторую часть семинара продолжил Евгений Юдов, руководитель представительства SearchInform в Севере-Западном округе, с описания живых примеров (на проекционной доске была продемонстрирована работа некоторых модулей КИБ). Специалист рассказал об особенностях раскатки агентов (на 100 и 800 рабочих станций соответственно), и о новом модуле для контроля Active Directory.

Он упомянул также о возможности контура информационной безопасности работать со служебными iPhone и iPad (вообще с яблочной ОС), путём установки агента методом джейлбрейка.

Продолжил Евгений, примером из практики применения КИБ на оборонном предприятии (в отношении противодействия "танкистам", работающих дольше всех сотрудников) и демонстрацией модуля DeviceSniffer, который осуществляет взаимодействие с устройствами и процессами. Он позволяет настраивать агентов и реализовывать, к примеру, запрет использования флешек или ограничивать доступ (разрешение служебных программ, запрет файлов по расширениям *.avi и т.д.)

Специалист рассказал и новых возможностях КИБ, от компании – организатора семинара, таких как шифрование информации на служебных флешках (для невозможности использования вне корпоративной сети) и запрет использования на рабочих станциях других внешних носителей информации (путём запрета установки драйверов).

Зачастую, клиенты SearchInform сами подсказывают, как увеличить эффективность КИБ, отметил Евгений. Таким образом был внедрён белый список разрешённых флешек в DeviceSniffer, и агент для записи видео в MonitorSniffer.

Евгений более подробно остановился на данном модуле, а именно на возможности записи скриншотов и видео (с регулированием интервалов времени). Поведал он и о функции LiveView, позволяющей отслеживать до 16 рабочих станций одновременно, подобно программно-аппаратному решению для видеокамер системы охраны.

Следующий модуль MicrophoneSniffer, особенно любим страховыми компаниями, заметил Евгений. В нём, возможно настроить активацию записи при запуске определённого приложения, возникновения события в офисе или вне офиса, и реализована поддержка функции LiveSound.

SkypeSniffer, один из наиболее востребованных модулей, со слов специалиста. Перехватывает всю информацию (видео, чат, файлы, смс и звонки), и поэтому требует особой настройки, в связи с быстрым разрастанием базы для хранения данных.

С особым трепетом, специалист переключился на новый модуль, ViberSniffer. Его ценность состоит в том, что вся история сообщений хранится на сервере Viber, и загружается в клиентское приложение, становясь доступной для сниффера.

После чего, Евгений вскользь коснулся общих вопросов по настройке фильтрации (корпоративной почты), добавления в исключения антивирусов, а также автоматической и ручной настройки SSL, во избежание конфликтов.

Переходя к следующей части доклада, Юдов сообщил, что в зеркальной версии КИБ всё работает также (даже реализована поддержка MS Exchange и Lotus). Вместе с тем, усовершенствована работа сниффера для взаимодействия с SMTP. Евгений упомянул об общем клиенте (применяемом для расследований инцидентов) и бегло обозначил основные составляющие дальнейшего доклада.

Следующим модулем, о котором рассказал специалист, стал AlertCenter (содержащий основные политики). Его используют для реализации ограничительных мер или выявления сработок по инцидентам (статистических и оперативных). AlertCenter позволяет, к тому же, разделить настройки для разных офицеров безопасности.

Евгений рассказал про использование словарей (различные сленги и тематики), библиотек регулярных выражений (ФИО, карты, цифровые отпечатки) при настройке политик. Отметил положительные стороны имеющейся возможности составления сложных запросов и применения морфологического поиска.

Затем, специалист продемонстрировал настройку механизма, поиск фраз (с функцией изменения количества промежуточных слов, процента соответствия в документе). И дальше приступил к рассказу о механизме, поиск похожих, для выявления плагиата и фабулы.

Продолжая повествование об основных механизмах, используемых при настройках политик КИБ, Евгений Юдов подробно остановился на поиске по атрибутам (отделы, группы риска), поиске нераспознанных (запароленные архивы, неизвестные форматы данных), поиске по регулярным выражениям (чаще всего создаётся технической поддержкой), поиске по цифровым отпечаткам (сравнение хешей), и сложных запросах.

Он рассказал также, об основных политиках, уже интегрированных в КИБ, и продемонстрировал создание новой политики с использованием цифровых отпечатков (анкеты акционера, налоговой декларации, договора на инвестиционную деятельность). К основным политикам можно отнести: исходные коды (1С, скрипты и т.д.), поиск цифровых отпечатков (различие до одного символа в строке), список месяцев (отчётная документация, например файл с сигнатурой Excel и названием *.avi), список сотрудников (персональные данные топов, телефоны и ФИО сотрудников и т.д.), персональные данные (от злонамеренных действий, ввиду 152-ФЗ), архитектура сети (структура домена, IP-адреса и другая информация необходимая для проникновения из вне), исследование коррупции (различные словари), маркетинговые исследования, измененный тип файлов.

Углубляясь в контроль документов, специалист отдельно выделил политику "боковички" (по его данным, до 30% сумм обозначенных в договорах идут в карман сотрудников, в результате мошеннических действий). Сюда можно отнести и фирмы однодневки, и фирмы прокладки. Поэтому необходим аудит уставов фирм, выписок из ЕГРЮЛ, подчеркнул Евгений. В его практике, нередки случаи выявления сотрудников, которые в рабочее время занимаются наймом работников для своих фирм и организацией их деятельности внутри компании-работодателя.

Так, контур информационной безопасности SearchInform подхватил письма в ящике Gmail, активированном на ноутбуке одного из сотрудников компании-клиента. В результате анализа переписки, было установлено, что данный сотрудник пролоббировал договор для использования услуг тестировщиков фирмы (применяющих бесплатное ПО Bugzilla), оформленной на него.

DLP-система не панацея, но помогает от многого, заметил Юдов. Он продолжил рассказывать про особенности применения КИБ и демонстрировать слайды. Тематика коснулась пользователей требующих повышенного внимания и групп риска: должники и азартные игроки (легко отслеживаются словарями), сотрудники употребляющие спиртные напитки и наркотики (влияние на тендеры и проблемы с органами), лица страдающие заболеваниями (или их родственники), политическая деятельность (словари), экстрим среди топов (огромные потери при нарушении бизнес-процессов, возможная потеря личных связей, для защиты бизнеса – прикрепление помощника), общение с журналистами (скелеты в шкафу есть у всех).

Хорошо зарекомендовала себя политика резюме, сообщил Евгений, и рассказал о её работе (поиск показателей, вложенных файлов, поиск похожих). Данная политика учитывает посещение сотрудником основных сайтов по трудоустройству (существенное уменьшение ложных срабатываний). Кроме того, в AlertClient имеется возможность создания оперативного смешанного запроса.

Евгений Юдов обозначил ещё несколько эффективных политик: общение с конкурентами (например посредством Skype, что может привести к плохому поведению на рынке), негативное отношение к руководству (ФИО, прозвище, сопутствующие слова, маты), общение с уволенными сотрудниками (чаще всего по Skype или ICQ, провоцирует переманивание сотрудников, сторонние проекты, и даже хвастовство за один день до запуска нового продукта), использование личной почты (некорпоративной, способствует быстрой окупаемости DLP-решения при выявлении воровства и коррупции), сообщения о банковских картах, пароли в открытом виде в сети, нерациональное использование времени (социальные сети, сайты казино, аномальное использование принтера, чтение книг), разное (маты и другие тематические словари), контроль доступа (общие папки, облачные хранилища), ADSniffer (временные учётные записи, мёртвые души и правильная чистка AD, обнаружение брутфорса пароля при неправильном вводе более 10 раз).

DLP-система от компании SearchInform не только способна обеспечить конфиденциальность и сохранность данных, но и решает много новых задач возникающих при работе с коллективом (при помощи мозгового центра, AlertCenter), подчеркнул Евгений.

ReportCenter, модуль создающий отчёты по используемым политикам (аномальные всплески активности или нарушение дисциплины), сообщил специалист. Упомянутый модуль способен генерировать отчёты в том числе и в совокупности с ProgramSniffer, что позволяет оптимизировать экономические затраты, время работы (анализ скорости работы и пр.), и даже выявить необходимость сокращения штатов.

Для перечисленных целей, разработан отдельный продукт – WorktimeMonitor, подчеркнул Юдов. Он применяется для повышения эффективности и объективности работы отдела кадров. Однако, специалист порекомендовал использовать модуль WorktimeMonitor в составе DLP.

Евгений продолжил демонстрацией работы ReportCenter, и осветил возможность оповещения по программам, пользователям и устройствам (детектирование изменённых устройств или количество рабочих станций по программам, для проведения инвентаризации и т.д.)

После чего, Евгений Юдов продемонстрировал отчёт по связям пользователей. Он представлял из себя некие графы общения, отображающие внешние и внутренние связи сотрудников. Затем, специалист кратко коснулся работы ещё одного служебного модуля, DataCenter (параметры политики безопасности, текущая база за 2-3 месяца, сведения по учётным записям).

Основное правило DLP-решения, не мешать бизнес-процессам, особо отметил Евгений. И сообщил о том, что последние два года, компания SearchInform не придумывает обновления, а воспринимает необходимую информацию от пользователей КИБ (обновление выпускается если есть время и актуальность).

По завершению семинара, Евгений совместно с коллегами ответил на все вопросы возникшие у аудитории. К примеру, был задан вопрос о возможности работы с запароленными сообщениями и архивами. Евгений Юдов обратил внимание участника семинара на кейлогер, входящий в состав КИБ (ещё и интерфейс для предоставления паролей), и на перехват всего траффика.

Второй вопрос поступил от Дмитрия Сланцева (с цементного завода), в отношении правомерности использования DLP-решения в работе со Skype (особенно в свете увольнения сотрудника). Специалисты из компании SearchInform сообщили, что на законодательном уровне в России нет чёткого запрета или одобрения. Однако, если сотрудник подписал соответствующее соглашение с работодателем, к тому же работал с использованием его ресурсов, да ещё и в рабочее время, тогда запись скриншотов и отслеживание траффика допустимо (а с привязкой ко времени, ещё и используется в судебной практике).

Аудитория ненадолго отвлеклась для обсуждения отношения офисного планктона к DLP-системам, вспомнила о контроле обедов и перекуров, и пошутила на тему оценки топов топами…

Следующий вопрос поступил от представителя Городского мониторингового центра, об использовании агентов на ноутбуках и быстрого заполнения жёсткого диска на них, в случае отключения от корпоративной сети. На что специалисты компании SearchInform заострили внимание на возможности изменения настроек агента по умолчанию (срок хранения последних данных до 1 месяца, регулируемый размер теневого хранилища).

От аудитории поступил вопрос о гостевом Wi-Fi доступе и идентификации сотрудников. На что был дан ответ о необходимости привязки служебных мобильных устройств к карточке пользователя по MAC-адресу. Кроме того, для идентификации личных устройств сотрудников используются аккаунты в социальных сетях и другие персональные странички.

На следующий вопрос про хранящиеся SQL-базы и новые инструменты КИБ, специалисты SearchInform ответили, что обновлённый AlertCenter можно натравить на архивы годичной давности, для выявления инцидентов.

Один из вопросов аудитории прозвучал не совсем корректно, о представлении типового дня офицера безопасности. Как заметил Евгений Юдов, его нет (вся деятельность направлена на исполнение политик). Работа настолько динамична и разнообразна (актуализация данных, работа с людьми), а всё свободное время тратится на разбор инцидентов и "допиливание" политик. Вместе с тем, для демонстрации работы офицера безопасности на рабочем стенде потребуется день. Евгений порекомендовал заказать бесплатный пилотный проект и в его рамках ознакомиться с типовым днём.

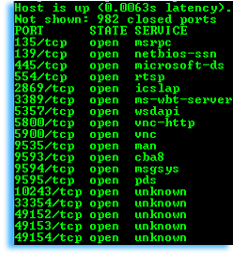

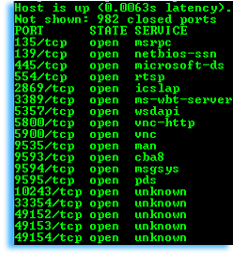

Ещё один вопрос поступил от представителя цементного завода, а именно о возможности обнаружения агента пользователем (по его данным, возможность обнаружения равна 50%). По этому поводу, специалисты компании SearchInform возмутились, и сообщили о том, что всё скрыто (обычный пользователь не сможет обнаружить агента). К тому же, в консоли администратора каждый час создаётся новый пароль для ликвидации агентов. Полагаю, товарищи просто забыли про добавленный ключик реестра (HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Policies\System "LocalAccountTokenFilterPolicy" =dword:00000001), и ряд портов (крайние на скриншоте, а также 5800/tcp и 5900/tcp).

Волнующий многих вопрос поступил от представителя РосАтома, о наличии поддержки ОС Linux у контура информационной безопасности (компания использует МСВС), в виду обострения санкций (и возможном запрете использования Windows в государственных учреждениях). Он также поинтересовался о возможности отката ОС на ноутбуке на месяц назад, дабы оставить агента не удел (затереть теневое хранилище).

Евгений дал разъяснения о том, что поддержка платформы Linux на сегодня отсутствует, и в ближайшее время её реализация не планируется (незначительный рынок). Он сообщил также, что если с 1 января 2015 года запретят Windows, и охват Linux в России достигнет 90%, то SearchInform реализует его поддержку. Вместе с тем, у них есть все необходимые лицензии и сертификаты (ФСТЭК, 1 класс и т.д.)

Также, специалист пояснил, что в теневом хранилище сохранится вся собранная информация, даже при откате ОС (а в случае установки толстого клиента, вообще возможен удалённый мониторинг ноутбука).

Участник семинара в возрасте, из зала, задал очередной вопрос об открытости кода КИБ и возможности SearchInform контролировать все сервера и агентов. Специалисты компании пояснили, что контур информационной безопасности коммерческий продукт с закрытым кодом (проприетарное ПО), и ещё раз обратили внимание участников семинара на наличие всех лицензий. Один из Евгениев разъяснил, что сервера, после настройки инженерами, отключаются от глобальной сети и специально делаются невидимыми. Кроме того, компания SearchInform не осуществляет скрытый мониторинг серверов и агентов, поскольку дорожит своей репутацией.

В продолжение дискуссии, кто-то из аудитории порекомендовал воспользоваться уничтожителем дисков, в случае компрометации сервера КИБ. Дальше, специалисты подробнее рассказали о разворачивании системы, в том числе: о требовательности аппаратной части, сроках инсталляции (минимум 3-4 часа до первого перехвата, при нормативе для CRM-систем в 1 день), а также о необходимости постоянного совершенствования политик.

Дополнительно, специалисты SearchInform сообщили, что ведутся работы по SIP (IP-телефонии), но пока нет нормального механизма распознавания голоса (планируется внедрение в ближайшее время).

Сегодня, уже внедрена поддержка MS Exchange (даже в случае отправки письма с использованием закрытых ключей с обоих сторон остаются цифровые отпечатки), дали ответ специалисты на последовавший вопрос, сославшись на типовые политики.

После чего последовал вопрос о ценах на обсуждаемое ПО (на сайте цены не указаны, предлагают пообщаться с менеджером по телефону, на семинаре о ценах тоже не говорят). Представители компании SearchInform сослались на строго регламентированные бизнес-процессы, и рекомендовали начать с пилотного проекта. И уже через один месяц после внедрения КИБ можно будет наслаждаться статистическими результатами, подчеркнули они.

В заключение, специалист SearchInform констатировал то факт, что более 90% сотрудников не знают, что их контролирует служба безопасности (и в среднем через три месяца после оглашения инцидента и наказания одного из сотрудников, все забывают о наблюдении). Он также подытожил, что продукты компании SearchInform ещё мало знакомы среднему и малому бизнесу, и многие фирмы не соглашаются даже на пилотный проект, не понимая экономической эффективности (в то время, как существуют варианты приобретения различных программных модулей и допустима градация аппаратной части).

Александр Подобных